BurpSuite

BurpSuite是Web应用程序渗透测试的最佳工具之一,简称burp或者BP,其多种功能可以帮我们执行各种任务,请求的拦截和修改,站点爬取,扫描web应用程序漏洞,以暴力破解登陆表单,执行会话令牌的检查,Fuzzing测试等等。

抓包工具有很多:Burp、Fiddler、Charles、科来网络分析工具、tcpdump、wireshark等等。

由于Burpsuite功能强大,各项参数十分复杂,下面我们只着重于软件的主要功能,更多细节见https://support.portswigger.net/。由于Burp的强大性,本文完整的讨论其功能特点。↗

Target(目标),渗透测试的目标URL。

Proxy(代理),Burp使用代理,默认端口为8080,使用此代理,我们可以截获并修改从客户端到Web应用程

序的数据包。

Spider(抓取),其功能是用来抓取Web应用程序的链接和内容等,它可以扫描出网站上的所有链接,通过这

些链接的详细扫描来发现Web应用程序的漏洞。

Scanner(扫描器),主要用来扫描Web应用程序的漏洞。

Intruder(入侵\攻击器),此模块有多种功能,如漏洞利用,Web应用程序模糊测试,暴力破解等。

Repeater(中继器\重发器),数据包重放,用来模拟数据包的请求与响应过程。

Sequencer,此功能主要用来检查Web应用程序提供的会话令牌的随机性,并执行各种测试。

Decoder(解码),解码和编码。

Comparer(比较),比较数据包之间的异同。

Extender(扩展),Burp的一些高级功能。

Options(选项),Burp通用设置选项。

Alerts(警告),Burp的一些状态提示。因为火狐浏览器可以单独设置代理,不用开全局代理,开启全局代理的话,抓到的数据包会有很多扰乱,因为各种软件的数据包都会抓到,不便于分析,所以我们使用火狐浏览器来玩吧,方便一些。

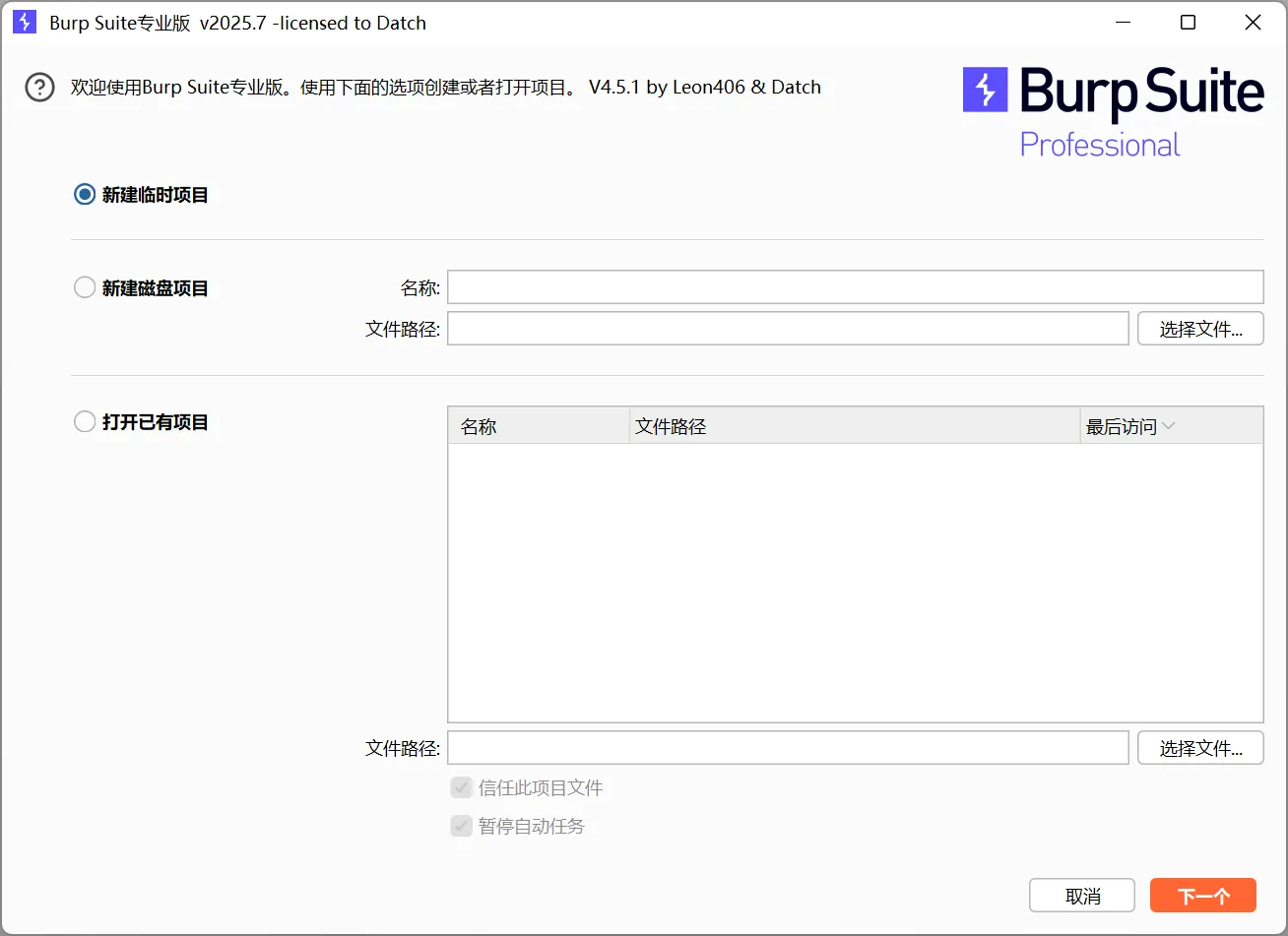

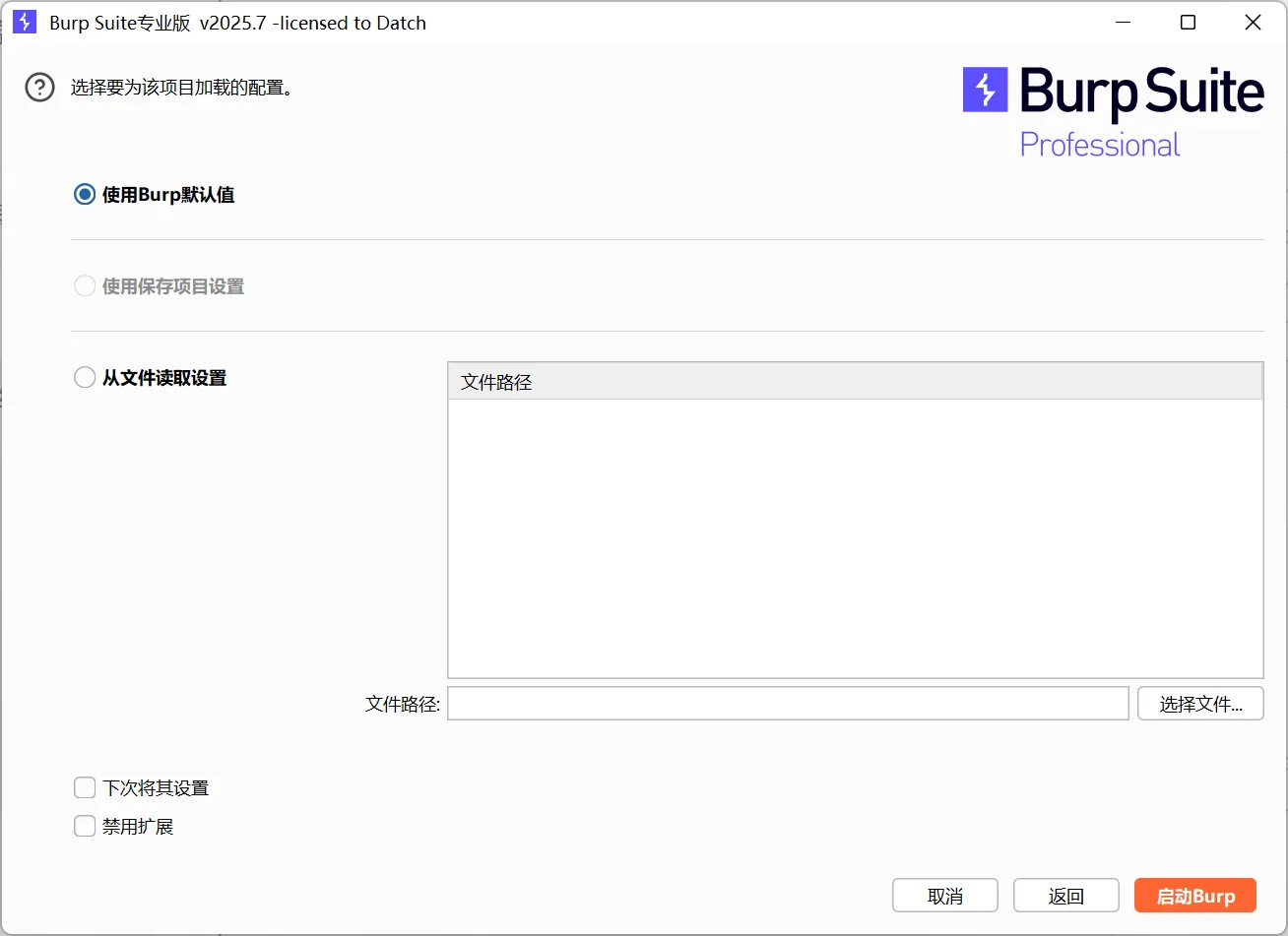

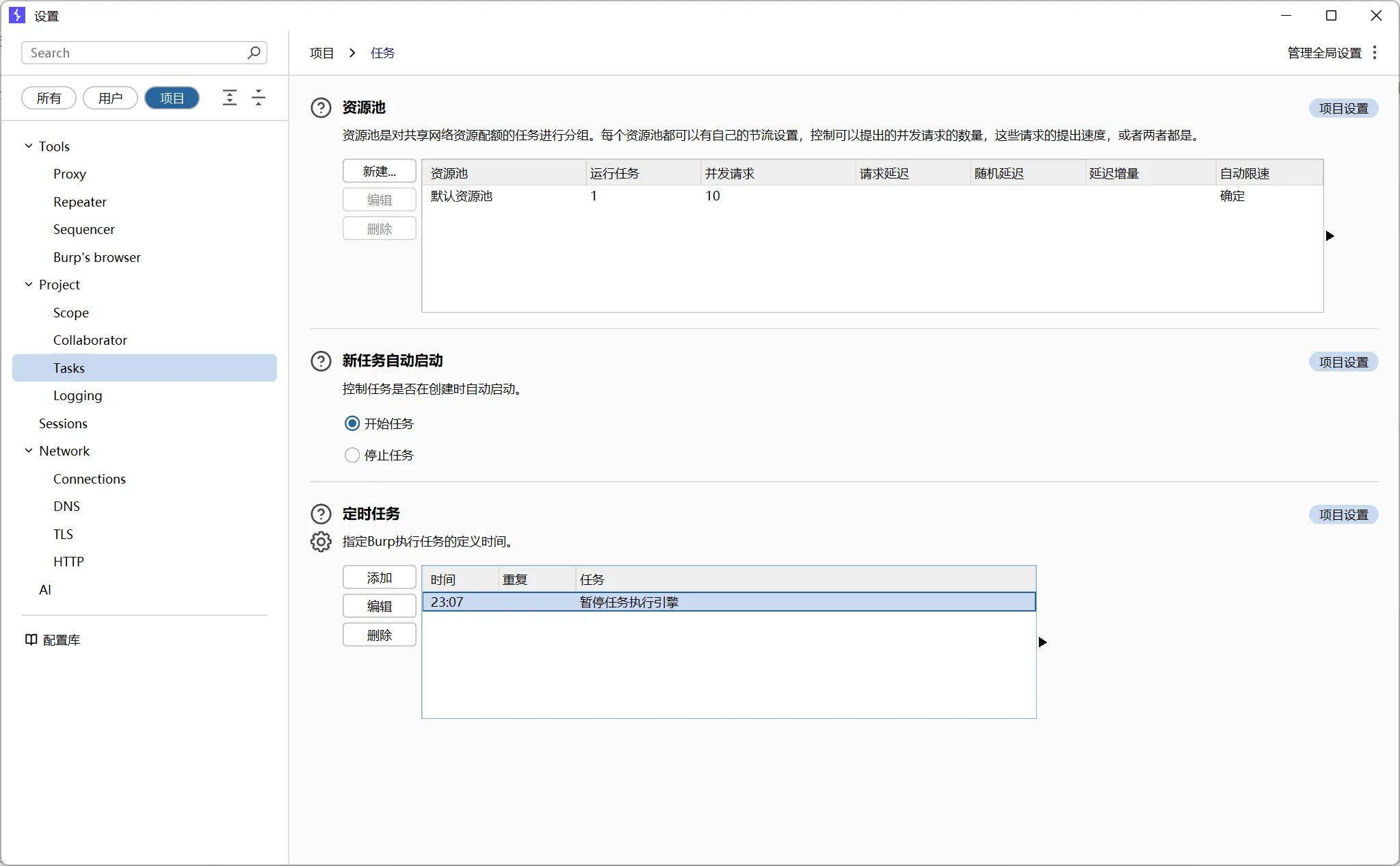

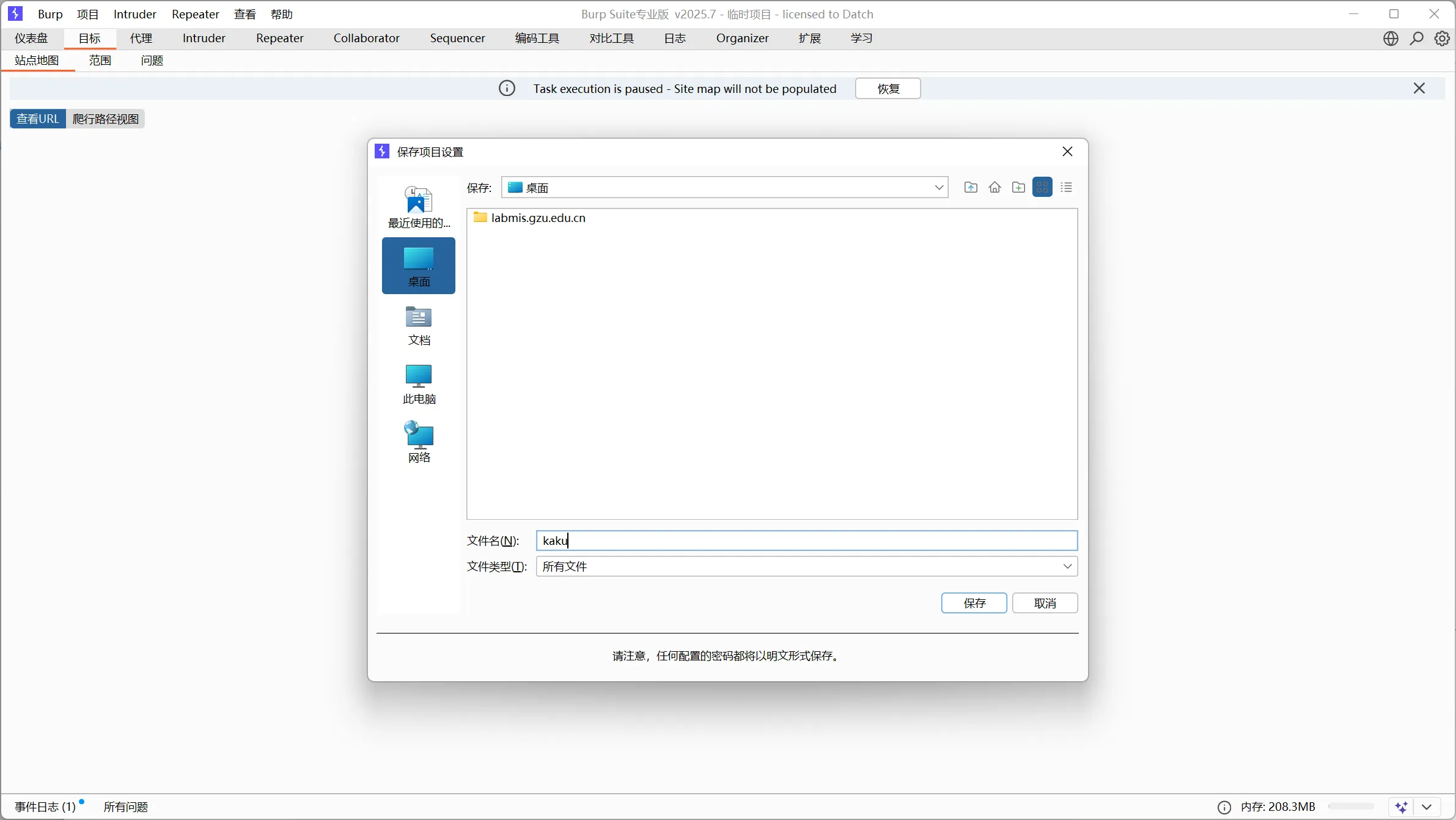

创建项目

某些项目配置自己设定好之后,就可以保存下来,不然下次启动的时候就没有了,比如我们随便做一些配置

但定时任务不会被保存

左上角保存配置

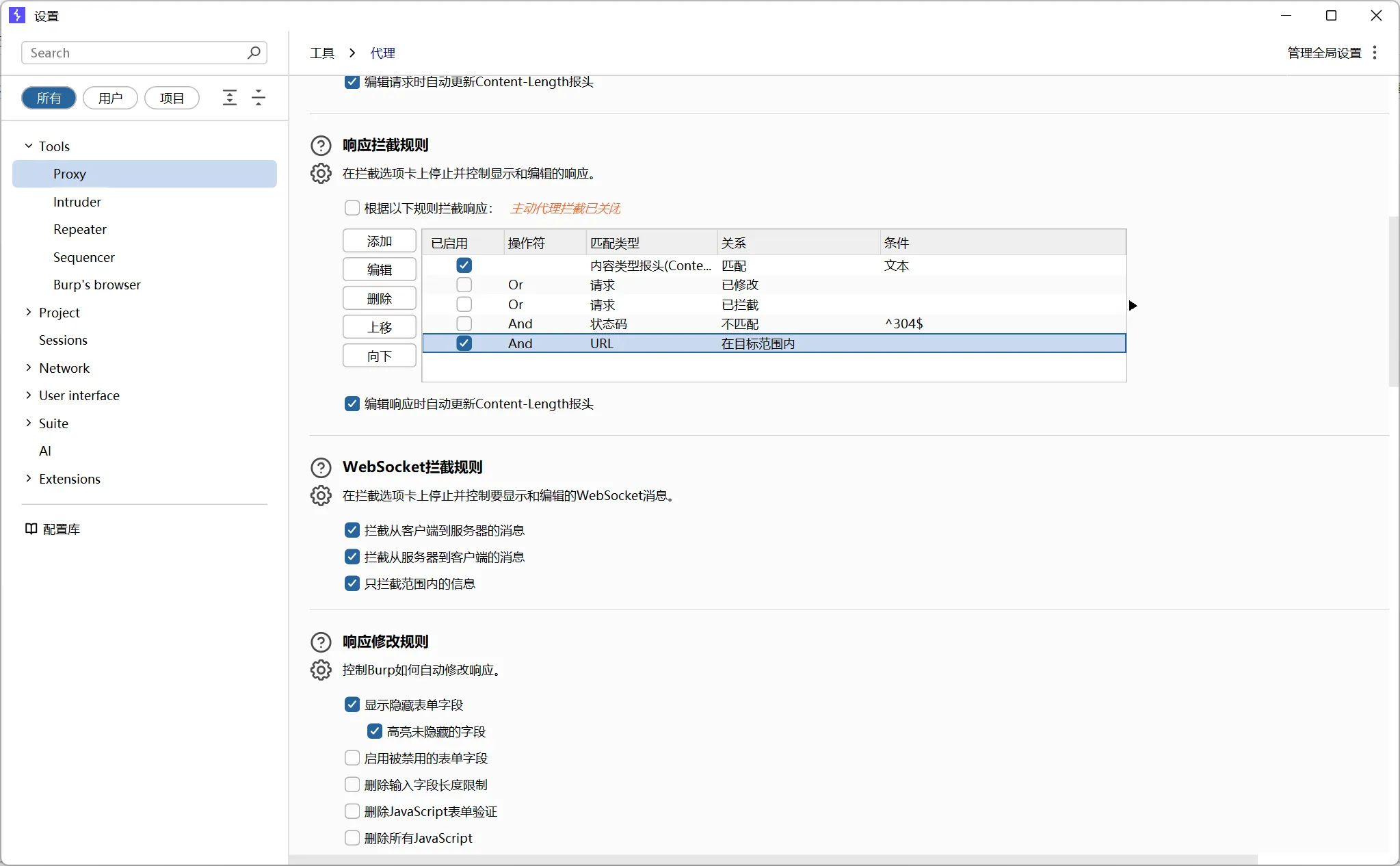

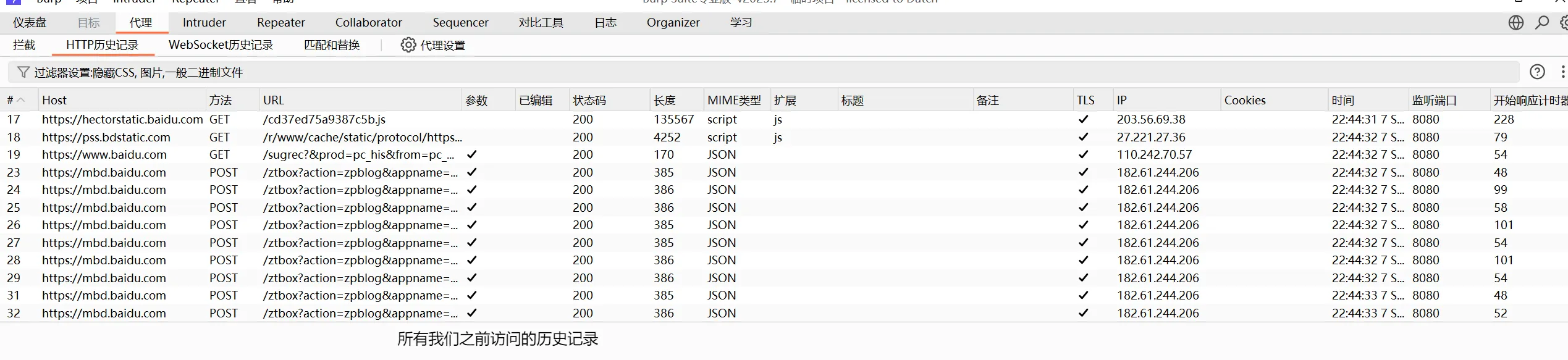

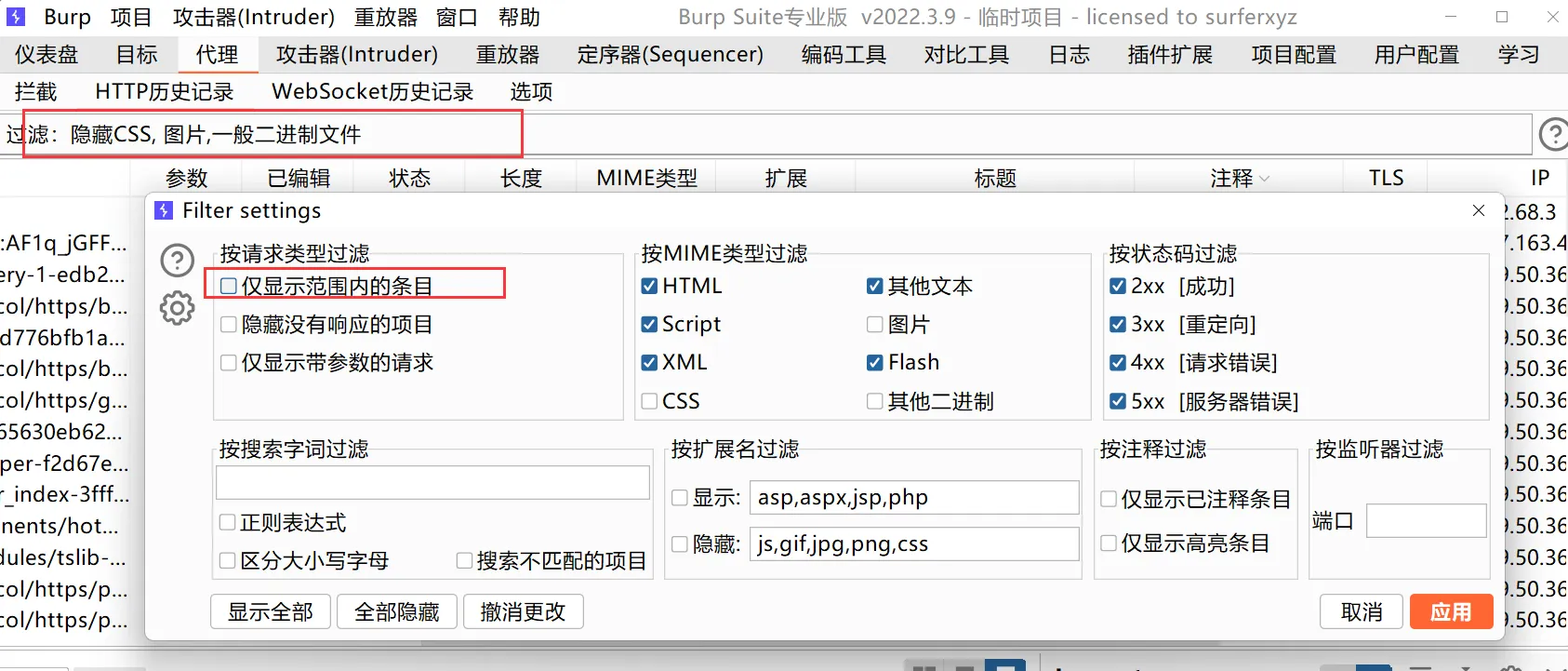

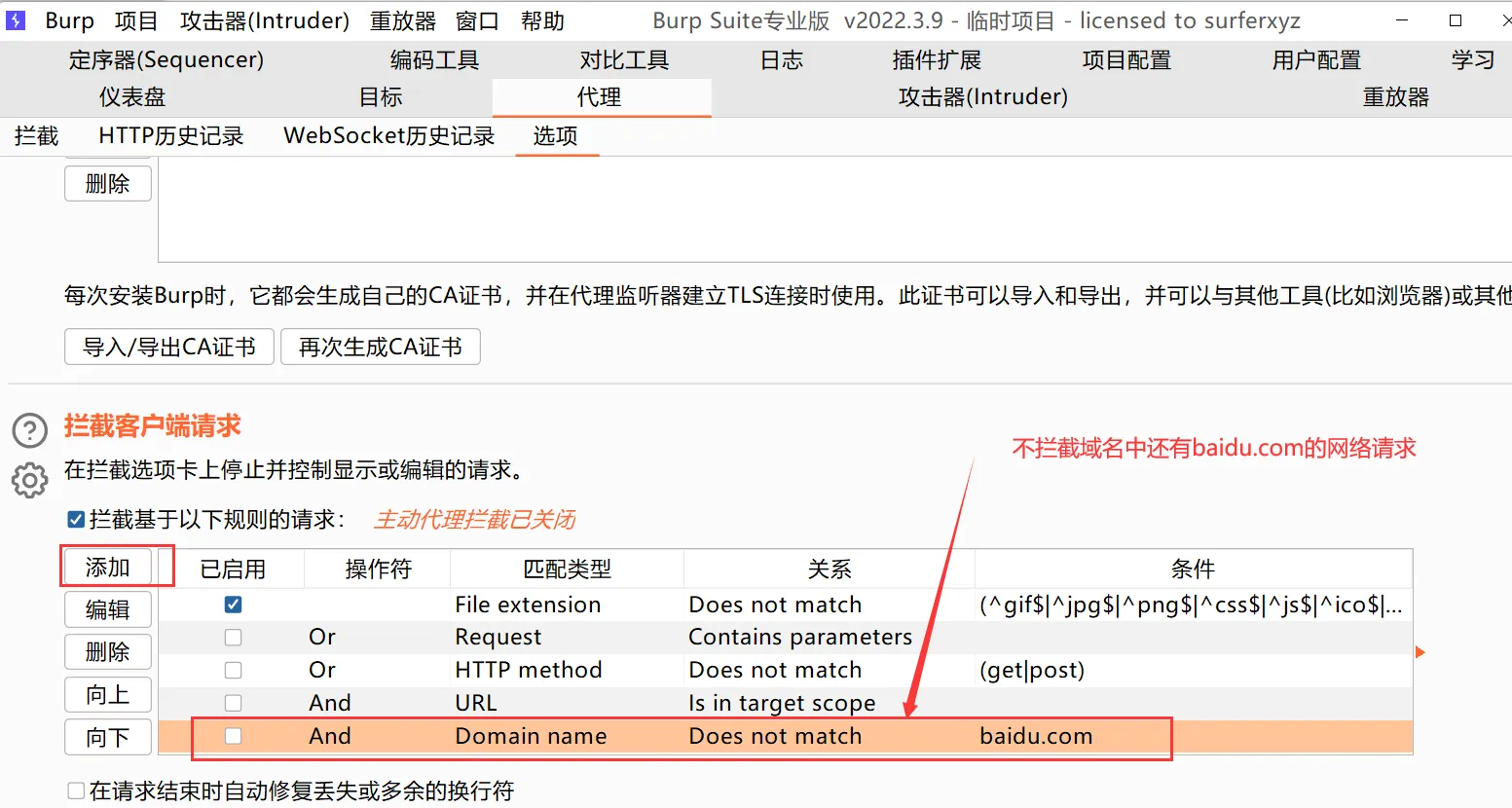

代理(Proxy)

我们将一个网址加入到范围中,选择以下选项,可以过滤属于该范围的内容。

可将请求头的信息一换成特定内容

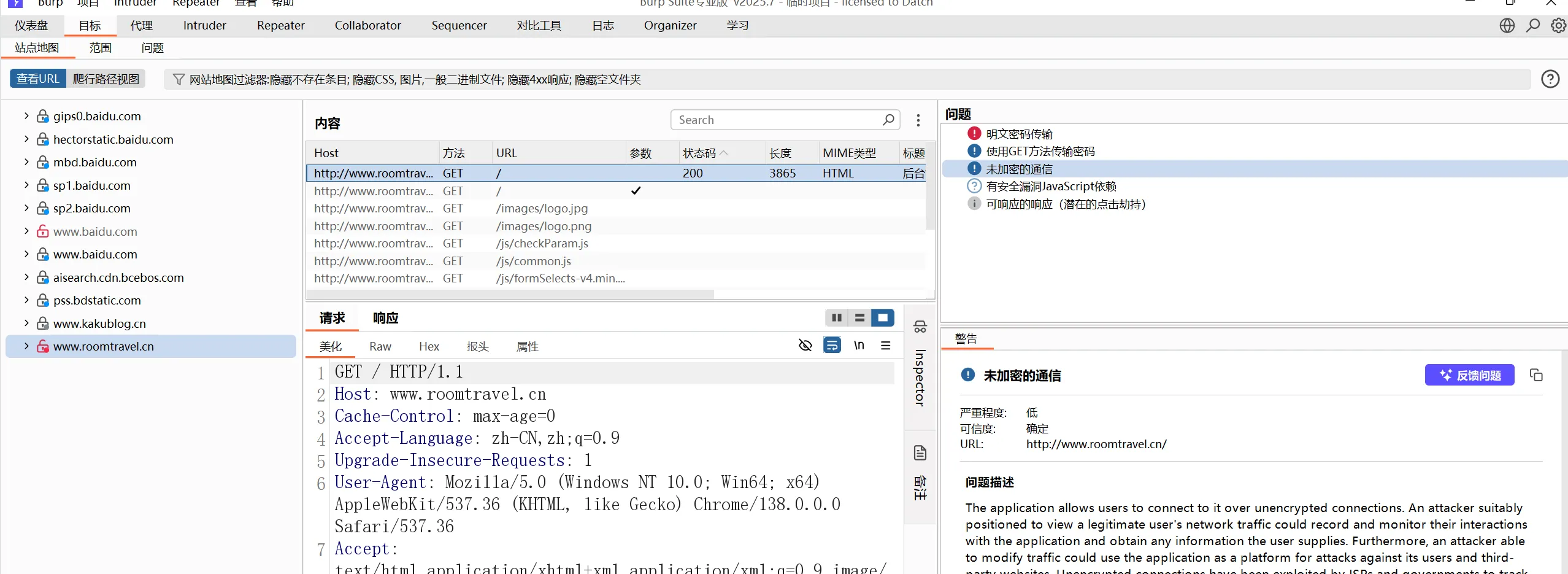

目标

被动检测,当我们用代理访问某个网址时,会将该网站以树的形式展现在站点地图中,并列出该站点可能存在的问题。

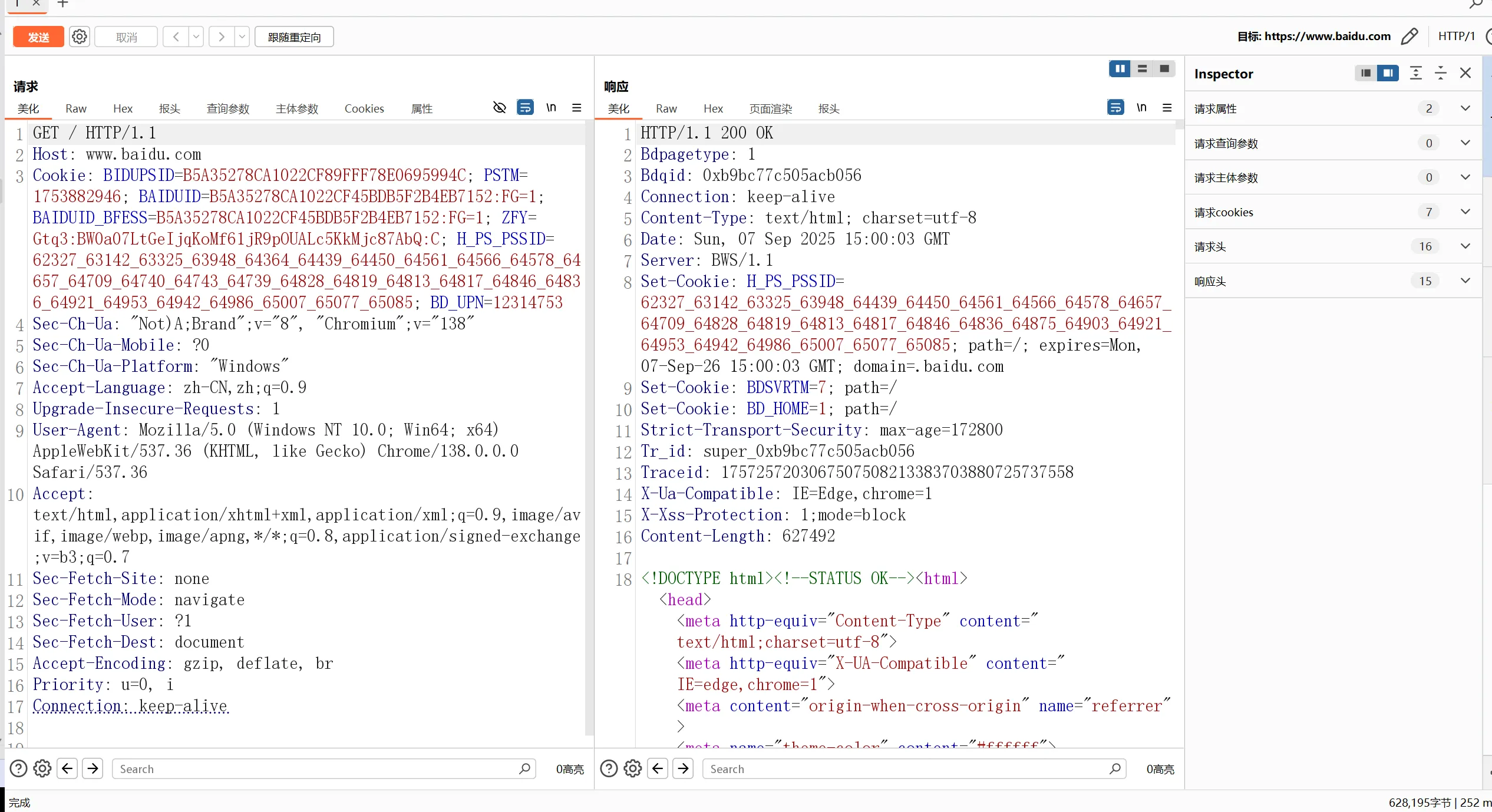

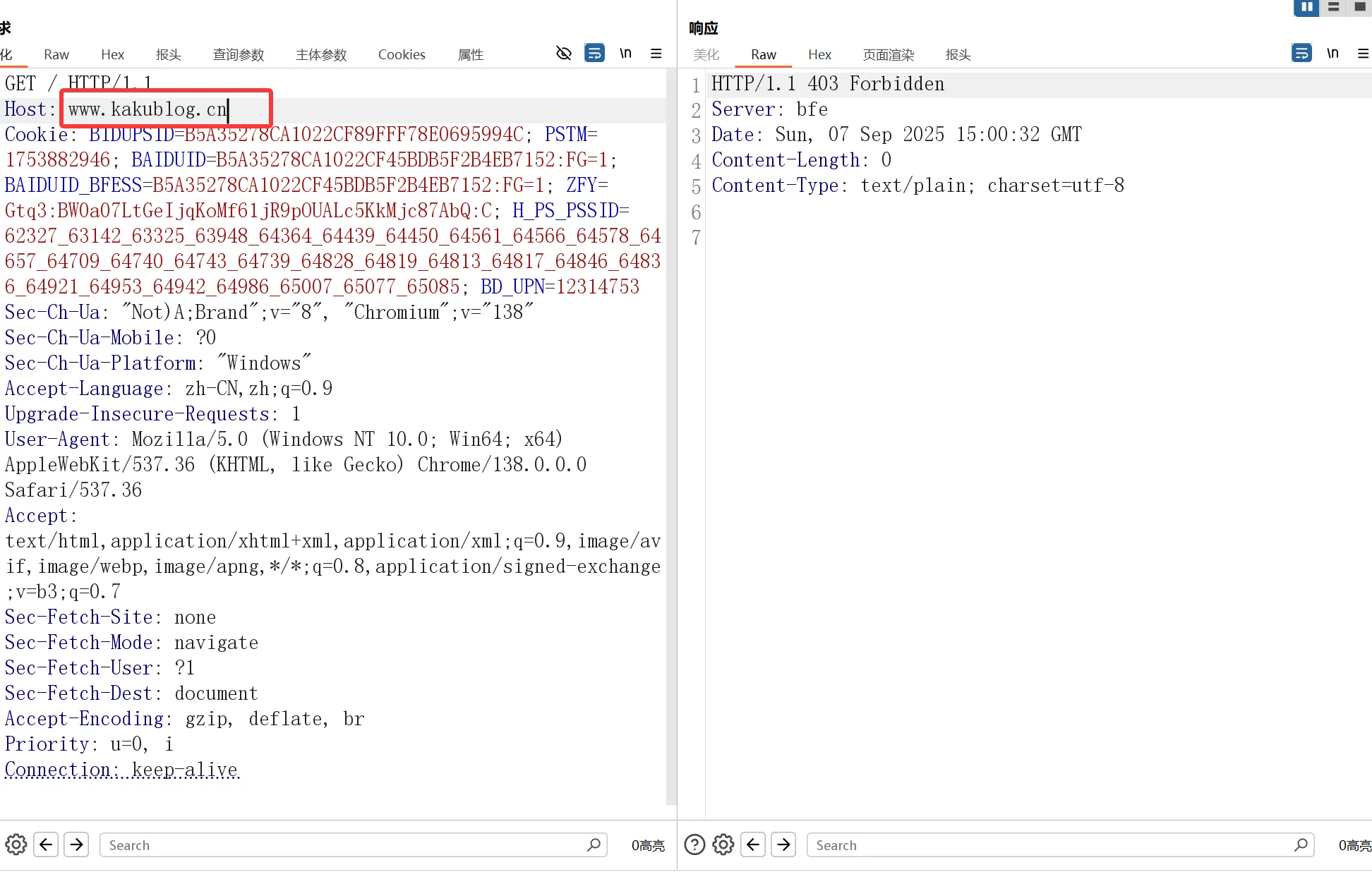

重发器(Repeater)

右键一个网址将选择“发送到Repeater”,在重发器这里可以直接看响应内容,并且在这里调试请求和响应很方便,因为可以重复修改和发送请求来看结果。

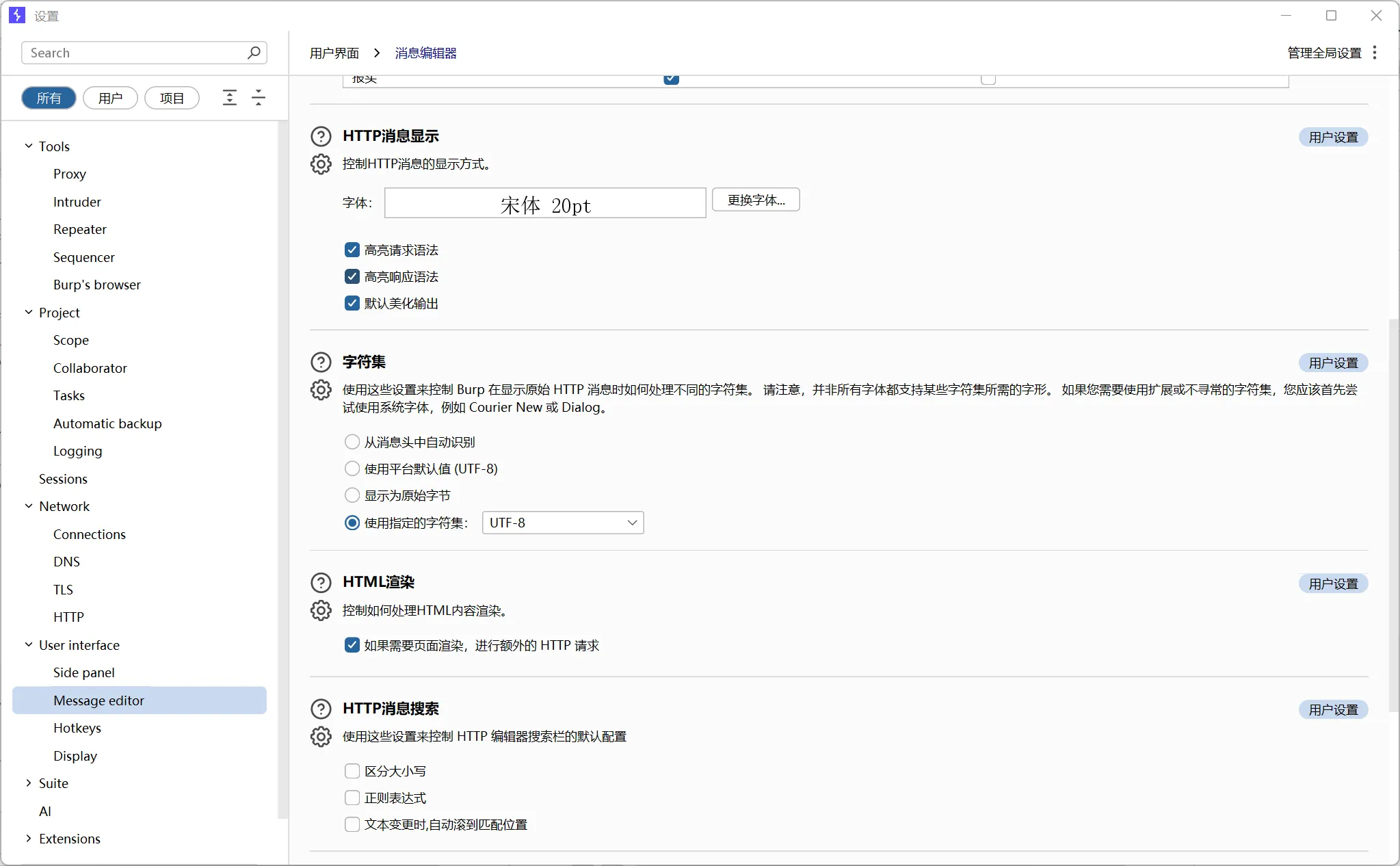

当中文出现乱码时,我们可以修改其编码格式

测试器(Intruder)

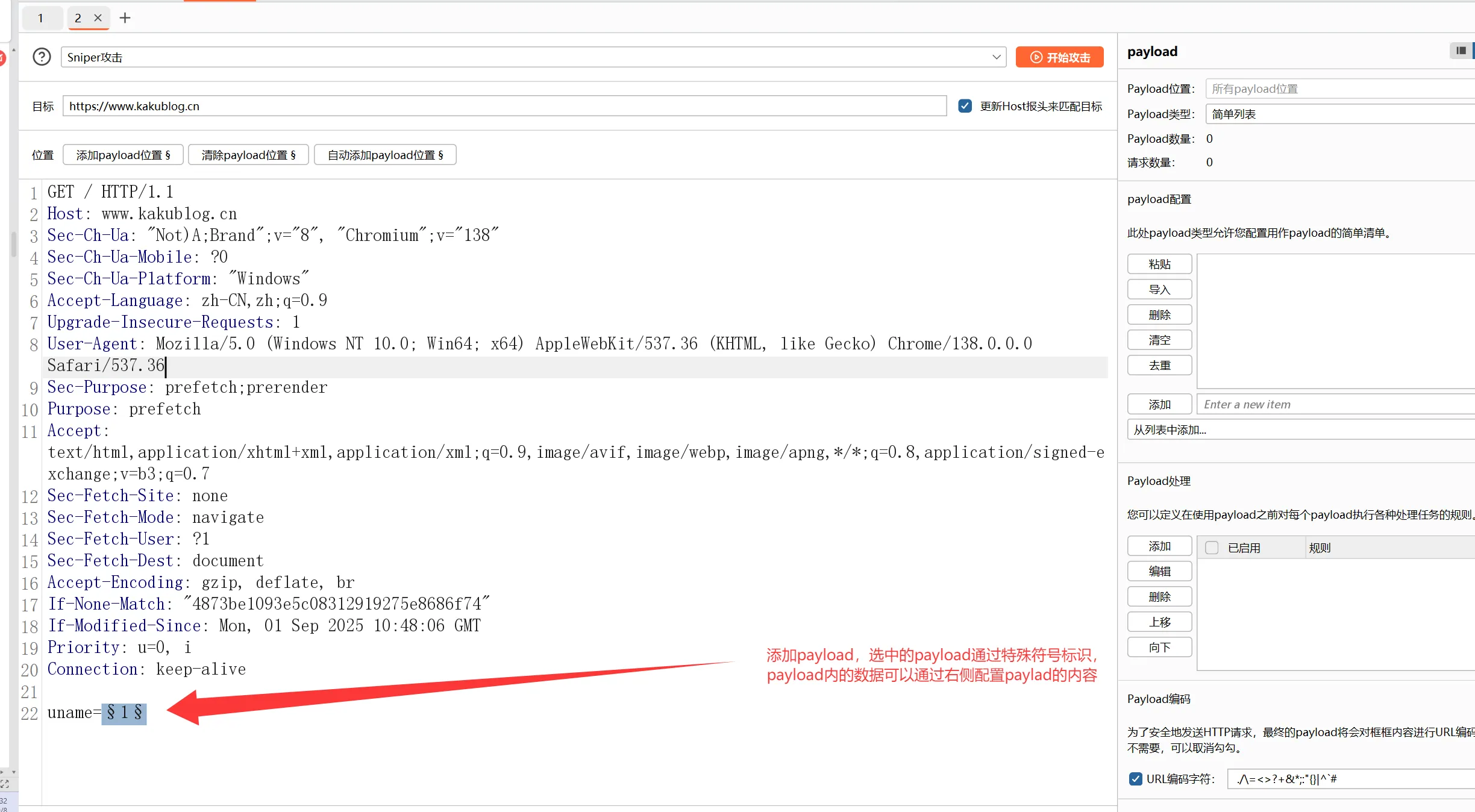

右键一个网址将选择“发送到Intruder”,进入测试器页面,其实测试器就是个暴力破解工具,可以根据我们设置的各种规则修改请求信息,穷举各种可能,多次发送请求,从而实现暴力破解。

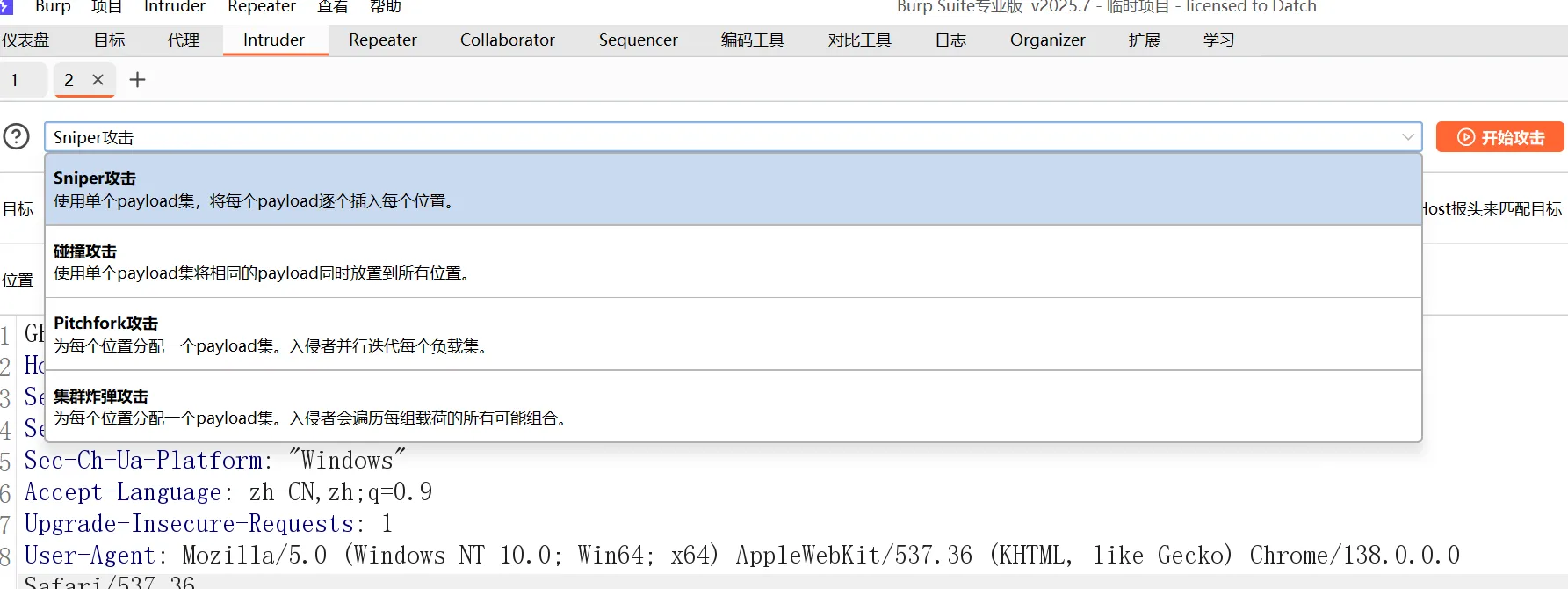

四种攻击方法

- sniper攻击,在所有payload位置分别插入我们设置的payload集数据。

- 碰撞攻击,将每个pyload数据集的数据同时放到所有payload位置。

- Pitchfork攻击,每个payload位置设置不同的payload集,开始攻击后,会按payload位置一对一修改payload位置的数据。

- 集群炸弹攻击,每个payload位置设置不同的payload集,开始攻击后,会遍历所有可能的payload数据组合放入payload位置。

资源池

指定资源池设置并发数以及请求间隔时间等。

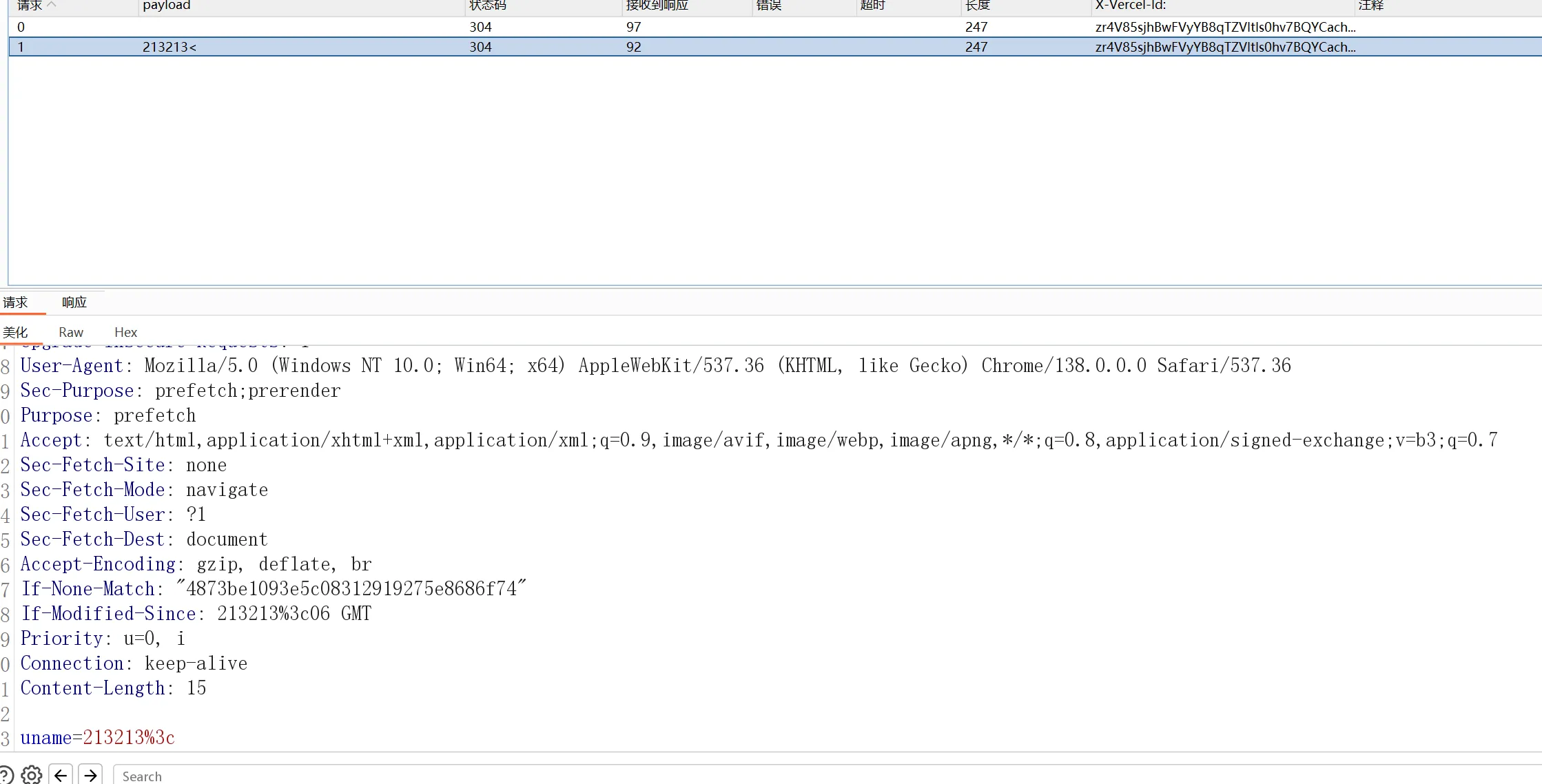

url编码

payload编码勾选后,输入框的特殊符号会转换为url编码例如:

特殊标记

当检索中存在列表中数据时,会在攻击时做特殊标记。

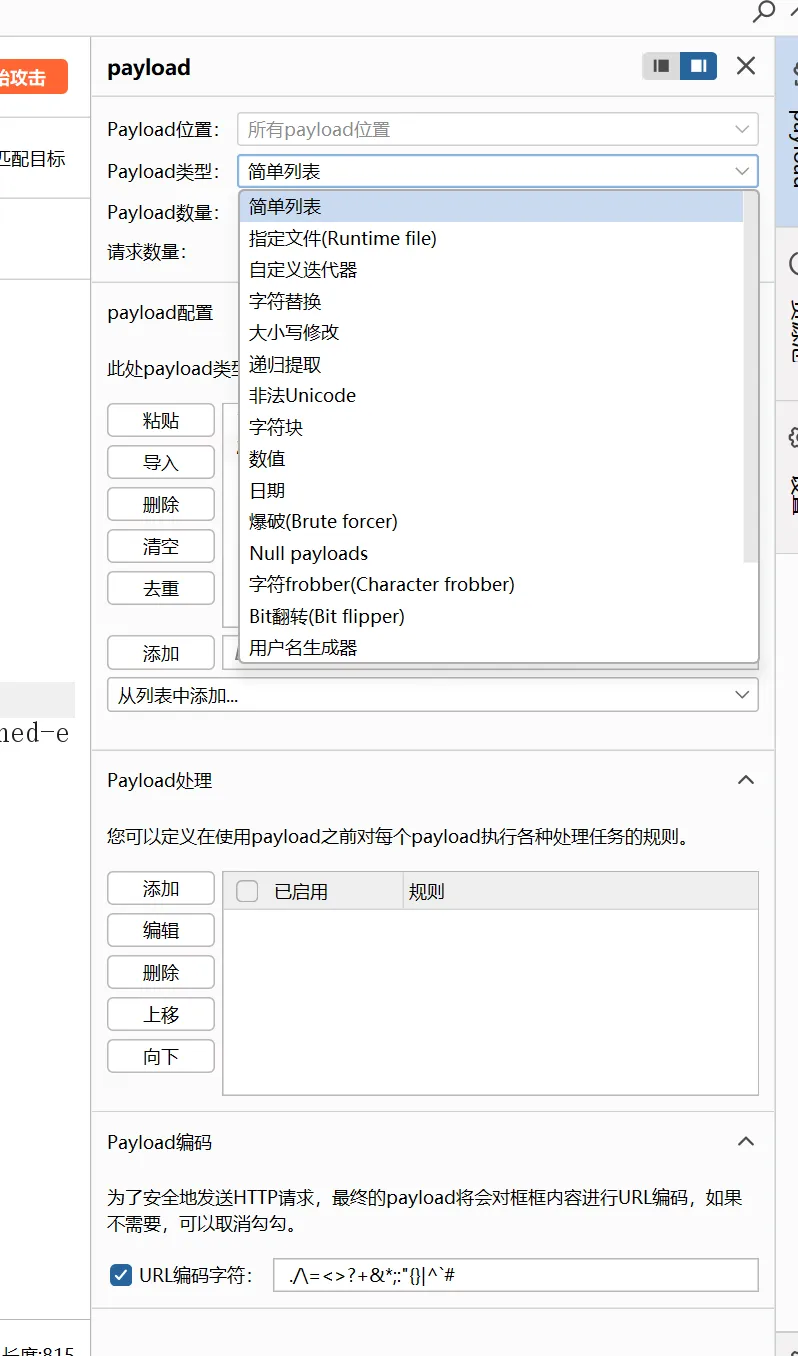

payload类型

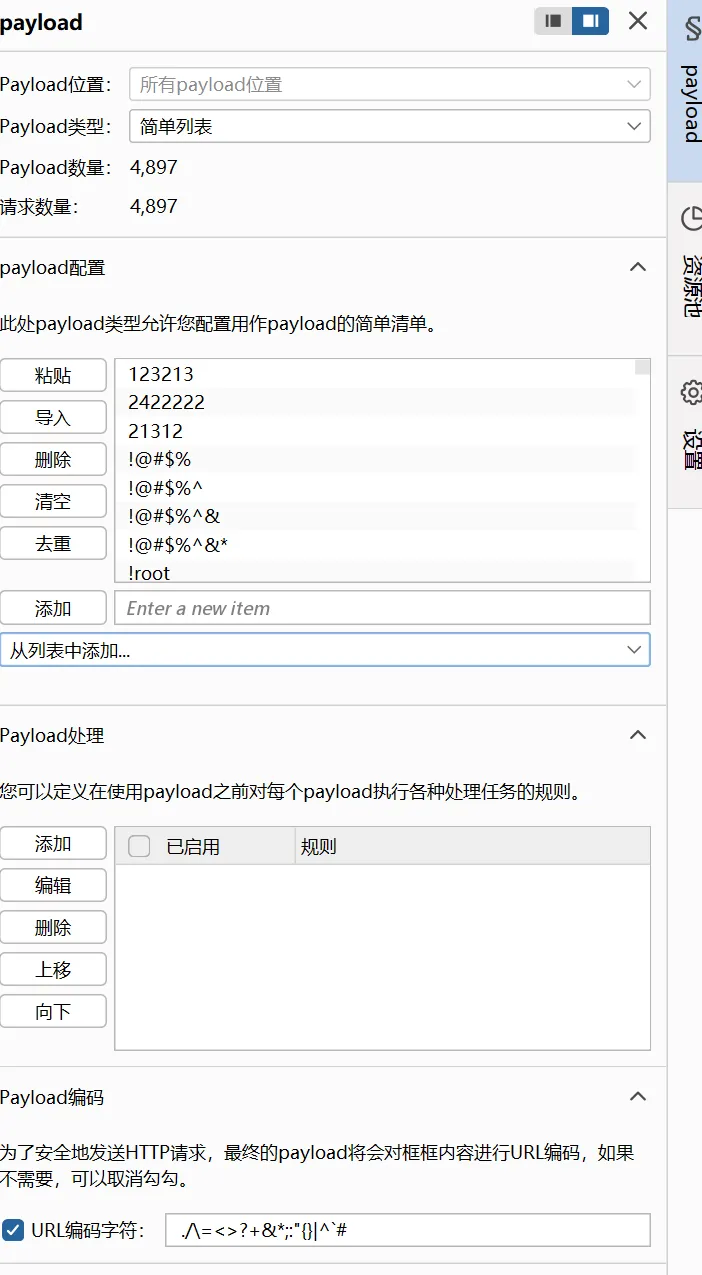

简单列表

可以手动添加或通过文件导入,也可以用系统自带的数据列表。依次遍历该列表集。

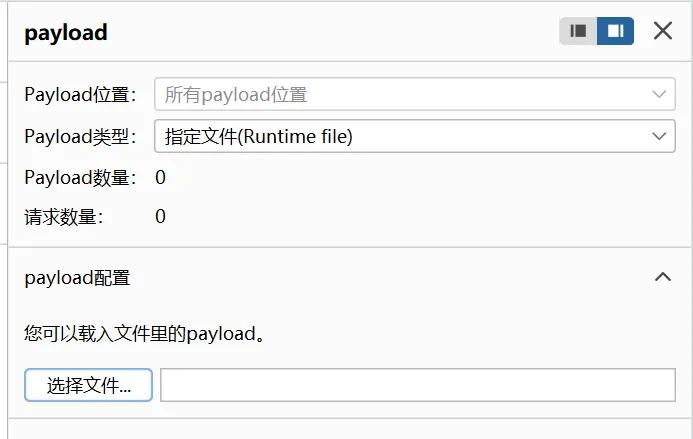

指定文件

选择我们自己的账号或密码文件(一行代表一个payload)或者通过预设的内容(目录文件),进行爆破。

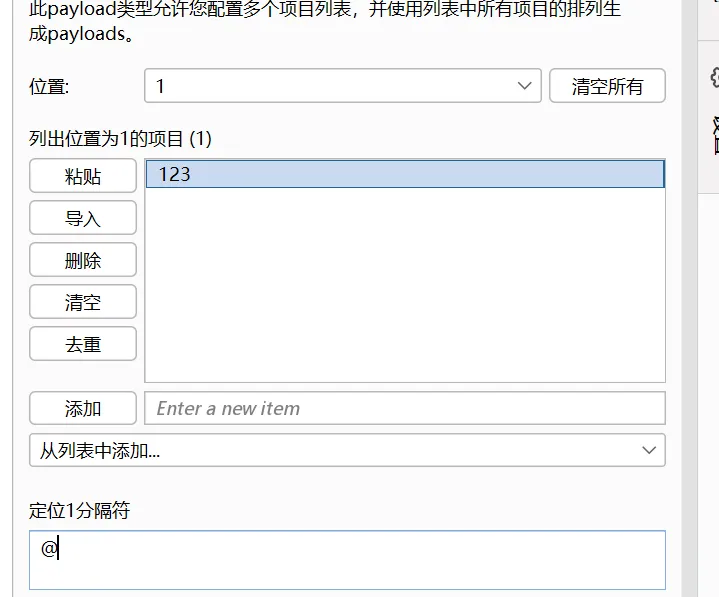

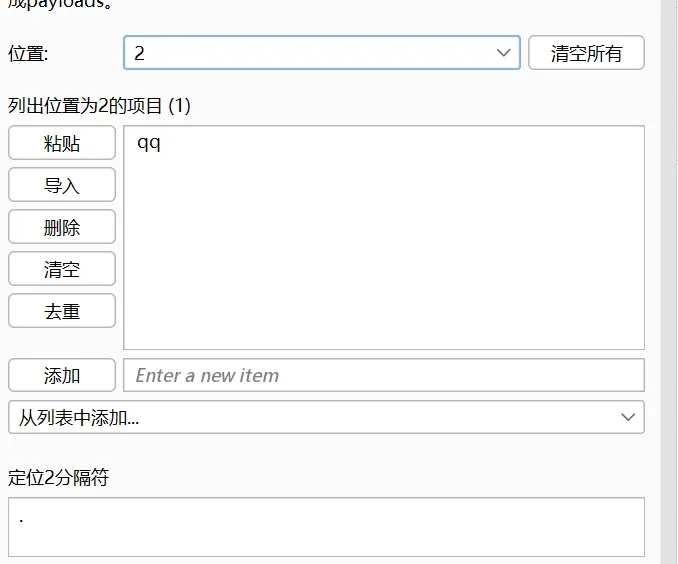

自定义迭代器

通过选择不同位置,并设置分隔符,进行payload测试工作,例如:123@qq.com

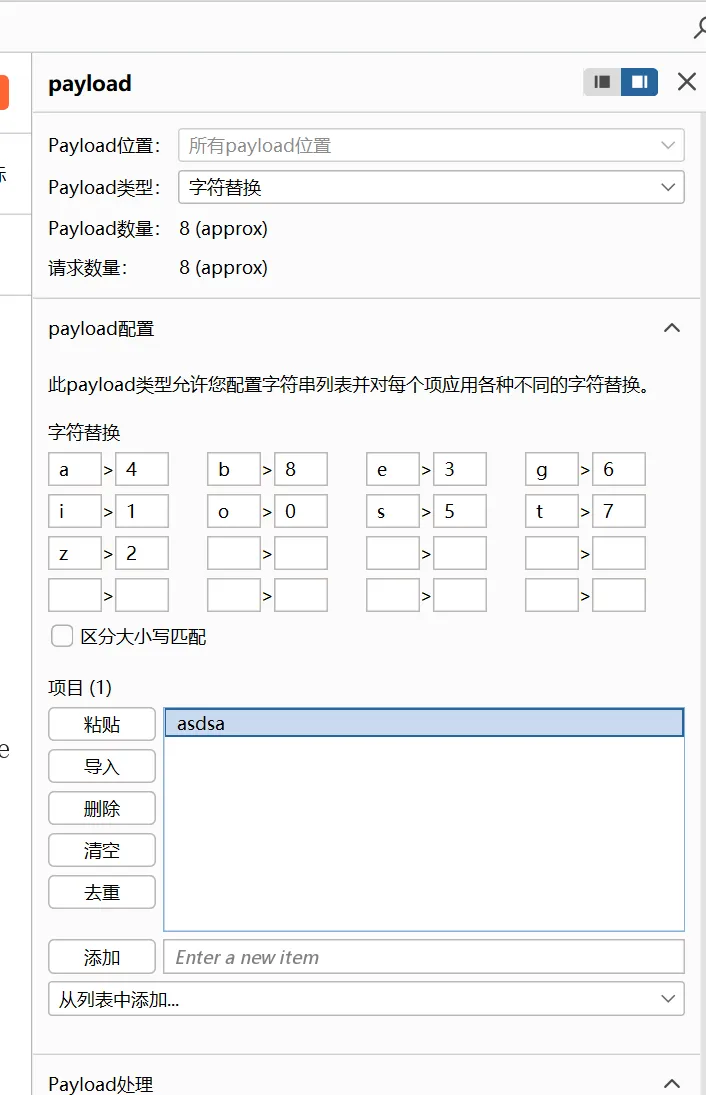

字符替换

顾名思义,可以将某些字符替换成我们需要的内容,原数据和替换后的数据都会作为测试用例。

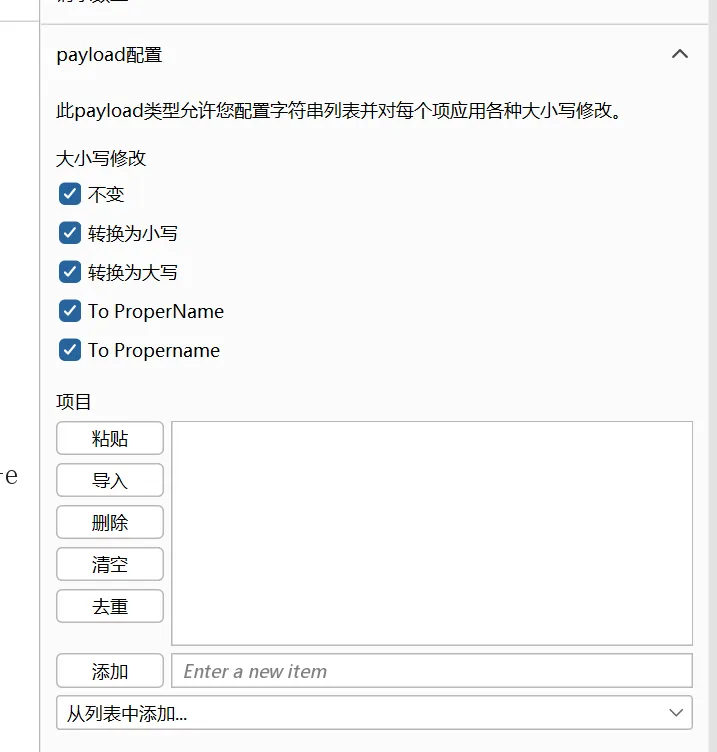

大小写修改

选择的选项都会最为测试用例进行测试

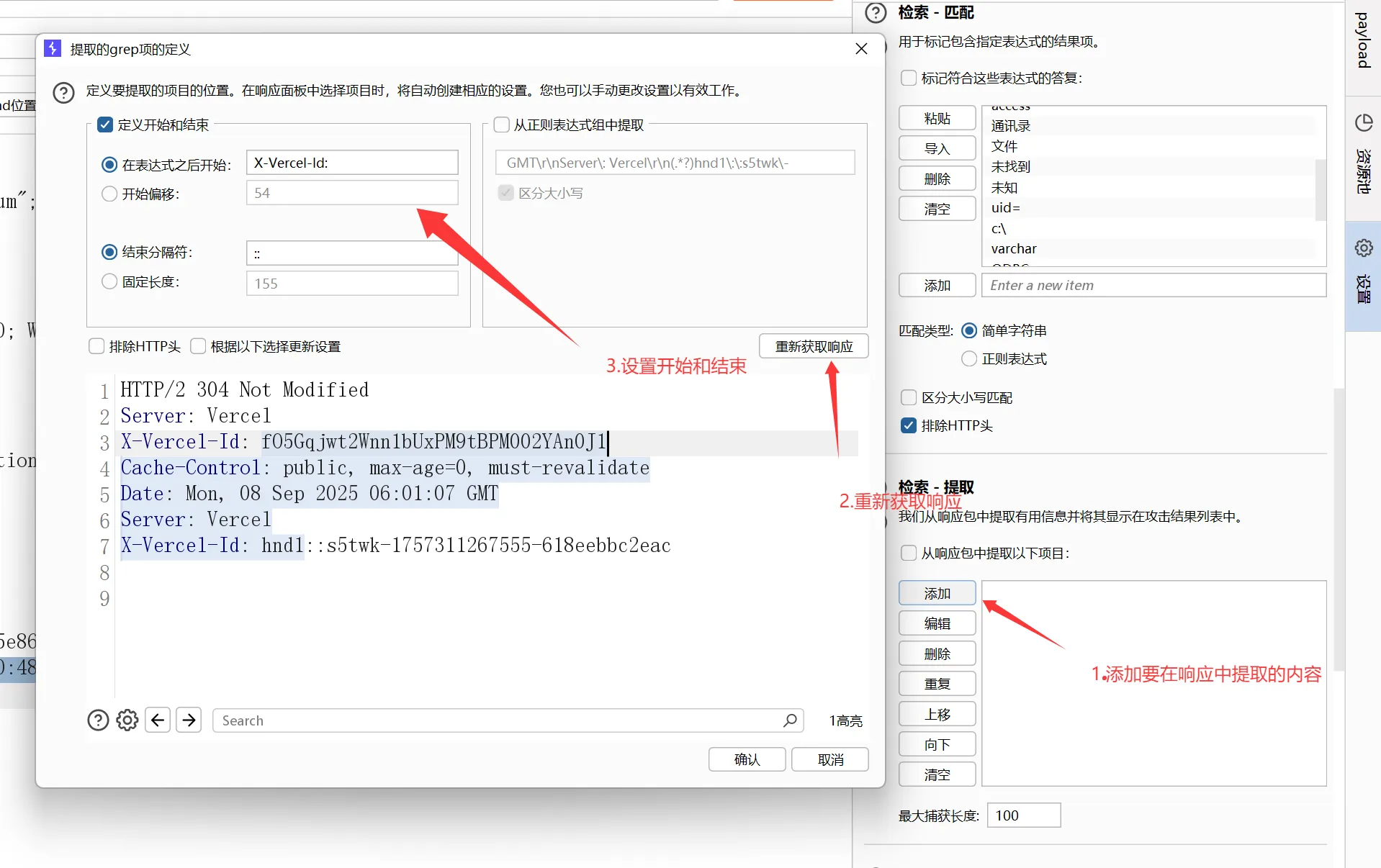

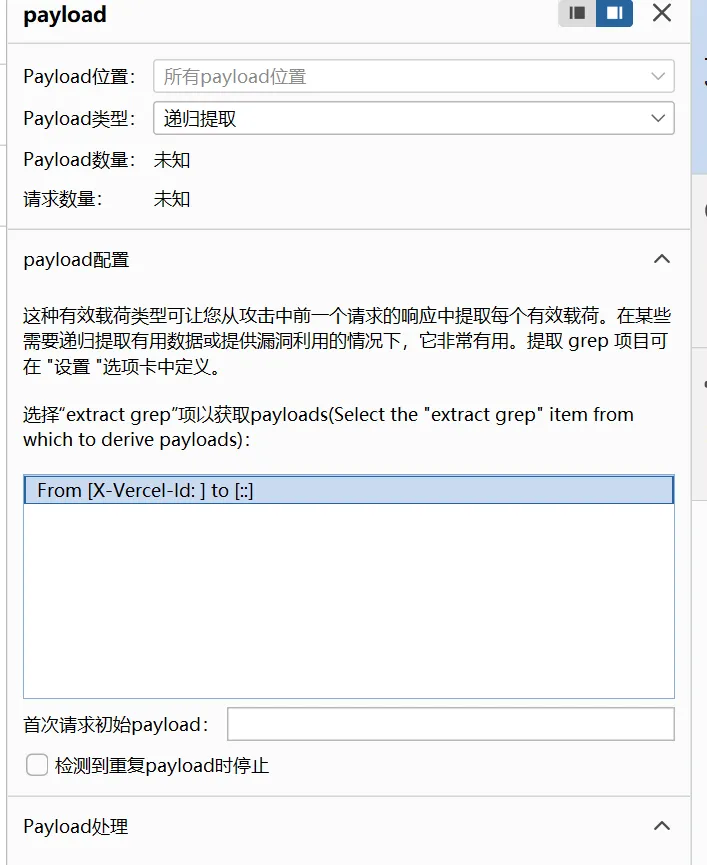

递归提取

当我们进行测试时,像同一个网站发送请求时每次都要带上上一次请求返回响应中的的某部分内容时,需要用到递归提取。

设置完后paylaod配置中会多一条数据,当我们开始攻击时,会将上一次响应提取出来的数据带入到这一个请求中。

最好将并发数设置成1,防止请求携带的payload数据出错。

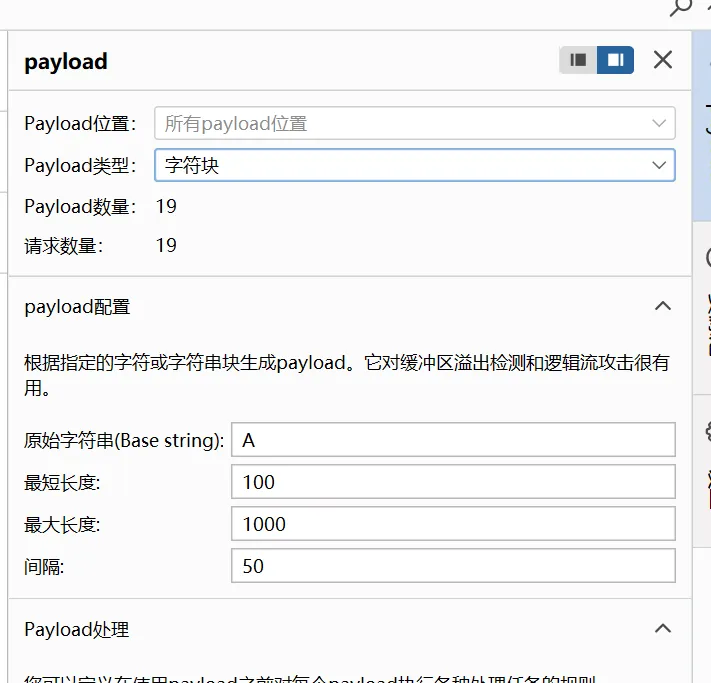

字符块

一般做溢出攻击时使用,发送100个A,150个A…1000个A,作为payload参数,每次间隔50。

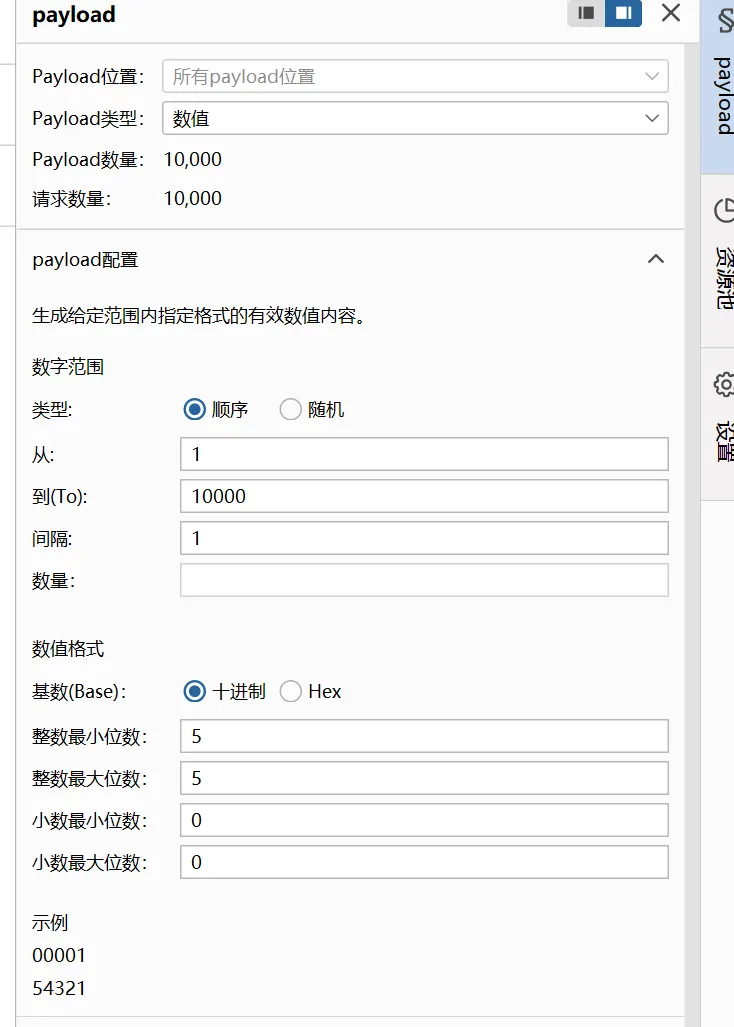

数值

生成我们想要的数值内容。

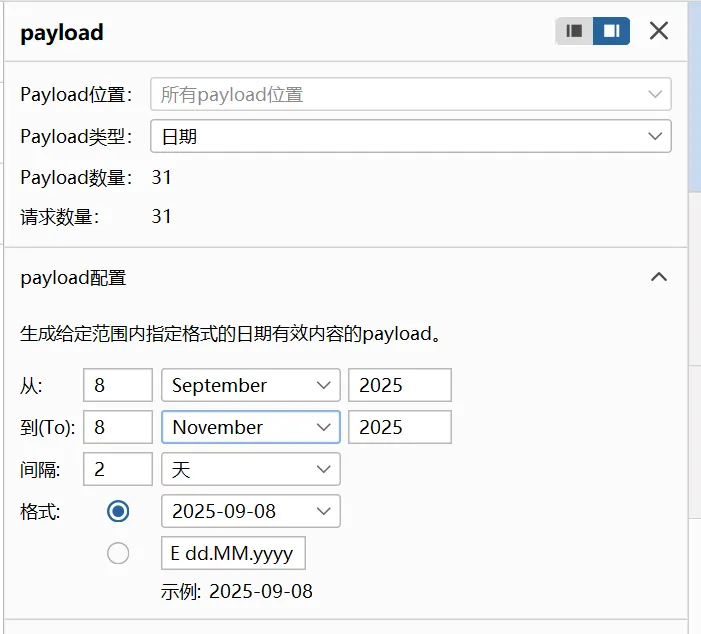

日期

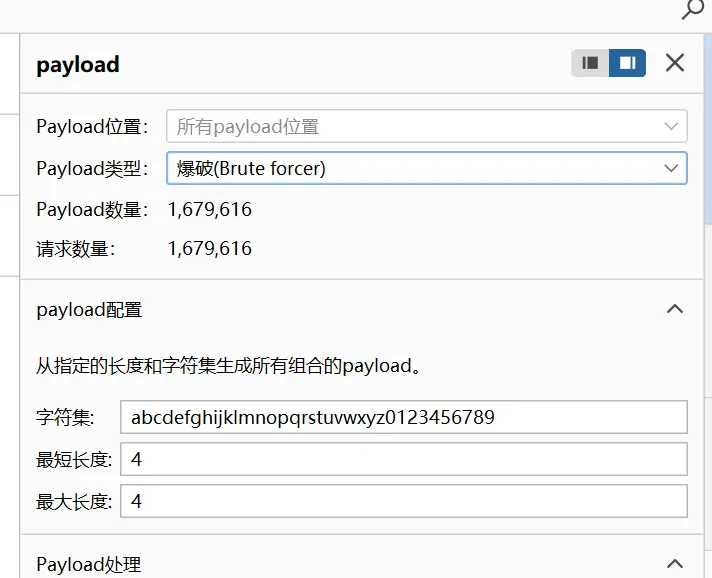

爆破

根据字符集的数据和长度生成所有payload。

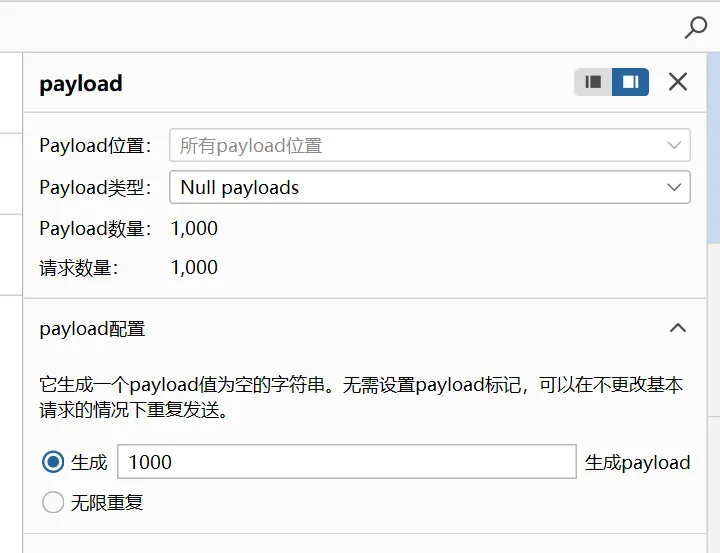

Null Payload

payload值为空的情况下重复发送请求。

Extension-generated

使用扩展的第三方插件生成payload数据集

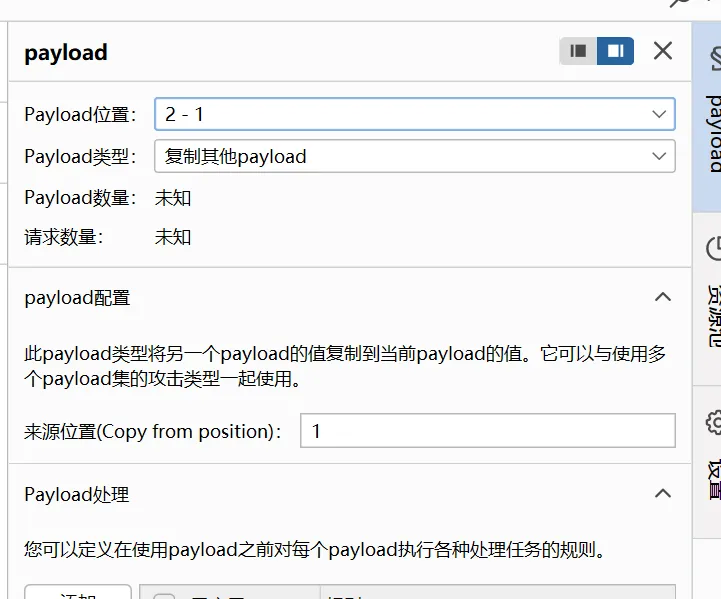

复制其他位置的payload

在第二个位置复制第一个payload